Claude Code는 보안을 염두에 두고 설계됐다고 하죠. 이는 기본적으로 읽기 전용 권한을 적용하며, 모든 수정 작업이나 명령 실행 전에 명시적 승인을 요구하는 권한 기반 아키텍처를 제공합니다. 또 파일 시스템 격리와 네트워크 격리를 모두 적용하는 샌드박싱 기능을 지원하고요. Enterprise 플랜에서는 실시간으로 사용 데이터에 접근할 수 있는 Compliance API와 감사 로깅도 제공�하죠.

그러나 이러한 기능이 조직의 보안을 반드시 보장하는 건 아닌데요. Claude Code는 사용자가 부여한 권한 범위 내에서 작동하며, 샌드박스 모드에서도 현재 작업 디렉터리에 대한 읽기와 쓰기 권한을 갖습니다. 이에 명확한 사용 정책과 관리 체계가 없으면 민감 정보 노출, 감사 추적 공백, 불분명한 책임 소재와 같은 문제가 발생할 수 있습니다.

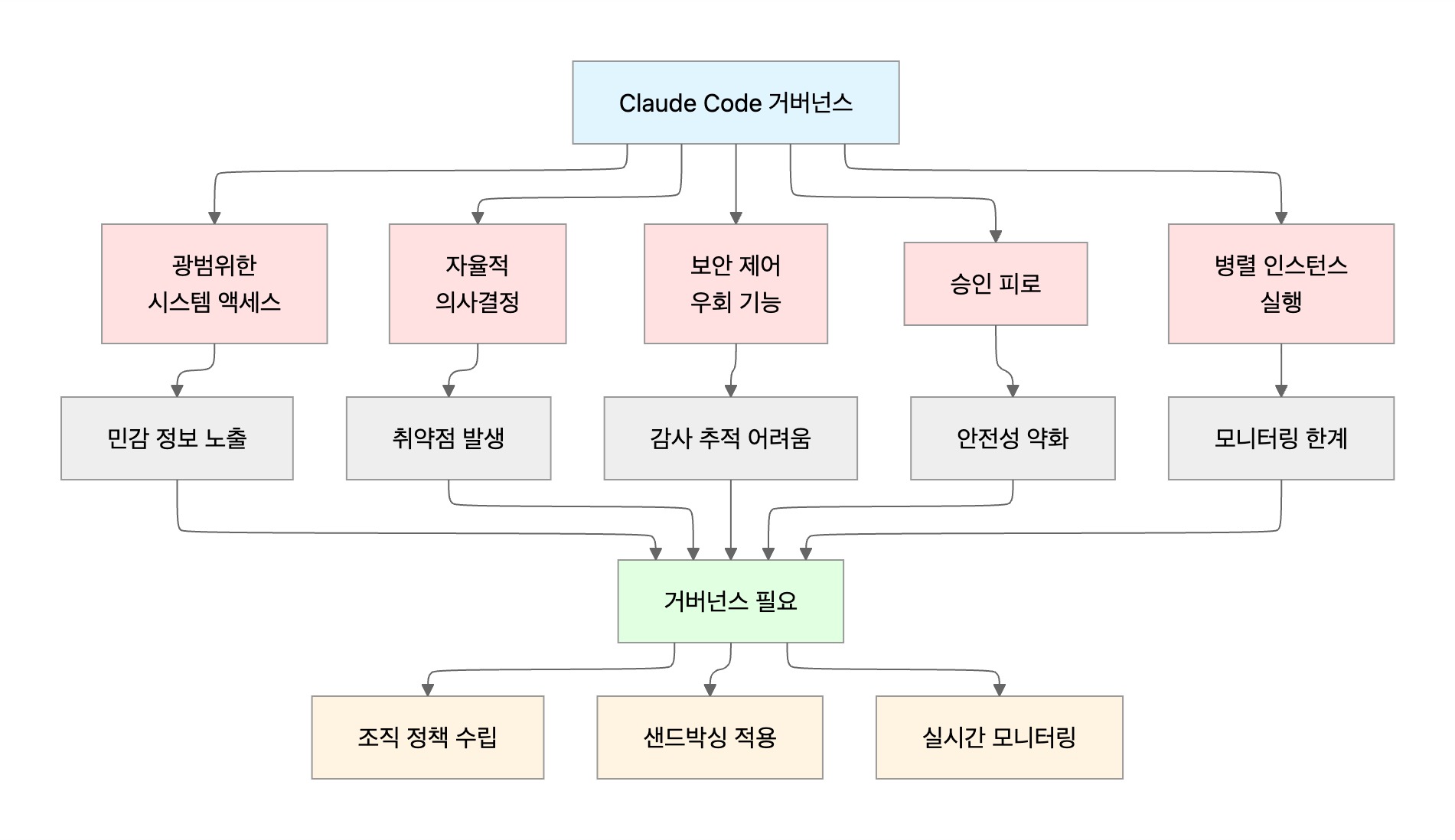

이는 조직 차원의 거버넌스가 필요한 이유이기도 하죠. 사용자가 Claude Code와 공유할 수 있는 정보부터 권한 우회 기능을 허용하는 상황, 여러 인스턴스가 실행될 때 책임자까지. 조직이 이러한 질문에 답할 수 있도록 거버넌스를 구축하면, Claude Code를 더 안전하게 사용할 수 있습니다.

이 글에서는 Claude Code를 도입할 때 거버넌스가 중요한 이유와 조직에서 적용할 수 있는 모범 관행을 살펴보겠습니다.

Claude Code 거버넌스의 중요성

조직이 Claude Code 거버넌스에 주목해야 하는 이유는 다음과 같습니다.

광범위한 시스템 액세스

Claude Code는 사용자가 승인한 권한 범위 내에서 터미널 명령을 실행합니다. 이는 파일을 읽고, 명령을 실행하며, MCP로 프로덕션 시스템에 액세스할 수 있죠. 문제는 광범위한 액세스가 위험을 일으킬 수 있다는 점입니다. 비샌드박스 모드에서 명시적으로 차단하지 않으면 Claude Code는 .env 파일, SSH 키, 자격증명을 읽을 수 있는데요. 이를 외부 도구와 연결하면 API, 데이터베이스, 서드 파티 서비스를 노출할 수 있고요. 적절한 거버넌스가 없으면 조직은 ‘에이전트가 무엇에 액세스하는지’ 파악하기 어렵습니다. 문제 있는 행동을 제어하지 못할 수도 있고요.

자율적 의사결정에 따른 취약점 발생

Claude Code는 코드 구조, 의존성, 구현 접근 방식과 관련해 자율적인 결정을 내립니다. 사용자의 코드베이스를 탐색하고, 여러 파일을 편집하며, 작업을 검증하기 위해 명령을 실행하죠. 이때 기존 코드 리뷰 프로세스가 포착하지 못하는 취약점, 컴플라이언스 격차, 기술 부채가 발생할 수도 있는데요. 특히 프롬프트 인젝션 공격에 노출돼 의도하지 않은 동작을 수행할 위험도 있죠. Claude Code에 너무 많은 액세스 권한을 부여하면, 위험은 더 커질 수 있습니다.

보안 제어 우회 기능의 존재

Claude Code에는 --dangerously-skip-permissions 플래그(일명 ‘YOLO 모드’)가 있습니다. 이 모드는 모든 권한 확인을 건너뛰어 자율 실행을 하도록 지원하죠. 이는 작업 속도를 높이는 데 도움이 되지만, 거버넌스 관점에서 문제를 일으킬 수 있습니다. 감사 추적이 어려워지고, 배포 파이프라인에 취약점이 생길 수 있고요. 또 포괄적인 변경 추적을 요구하는 컴플라이언스 프레임워크를 위반할 우려도 있습니다. 조직이 거버넌스로 이 모드의 사용 조건을 명확히 정의해야 할 이유죠.

승인 피로에 따른 안전성 약화

Claude Code는 기본적으로 읽기 전용 모드로 작동합니다. 이는 파일을 수정하거나 명령을 실행하기 전에 권한을 요청하죠. 보안을 염두에 둔 Anthropic의 설계가 돋보이는 부분인데요. 그러나 지속적인 권한 요청으로 개발 사이클은 느려질 수 있고요. 사용자의 승인 피로도가 높아질 수 있습니다. 사용자는 승인 내용을 꼼꼼하게 확인하지 않을 수 있고요. 그 결과, 개발 안전성이 약화할 위험이 있죠. 승인 피로 감소와 개발 속도 향상, 보안 강화를 모두 잡으려면 거버넌스의 가이드라인 제시가 필요합니다.

병렬 �인스턴스 실행의 복잡성 심화

Claude Code는 여러 인스턴스를 병렬로 실행할 수 있습니다. 사용자가 프로젝트의 서로 다른 부분을 각각의 Claude 프로세스로 동시에 작업할 수 있죠. 병렬 실행 결과, 거버넌스 측면에서 다음 세 가지 과제가 발생하는데요.

첫째, 모니터링의 한계입니다. 여러 인스턴스가 독립적으로 작동하면 사람의 모니터링 역량을 넘어서는 분산된 자율 활동이 많이 일어나죠. 적절한 모니터링 체계 없이는 개별 결정을 추적하기 어려울 수 있습니다. 둘째, 데이터 노출 위험인데요. 여러 인스턴스가 민감 데이터에 동시에 액세스하면 공격 표면이 증가할 수 있습니다. 셋째, 액세스 제어의 어려움입니다. 각 인스턴스가 서로 다른 시스템 액세스 수준을 요구할 수 있는데요. 여러 자율 작업에서 최소 권한 원칙을 유지하려면, 정교한 액세스 오케스트레이션과 모니터링이 필요하죠. 거버넌스가 요구되는 까닭입니다.

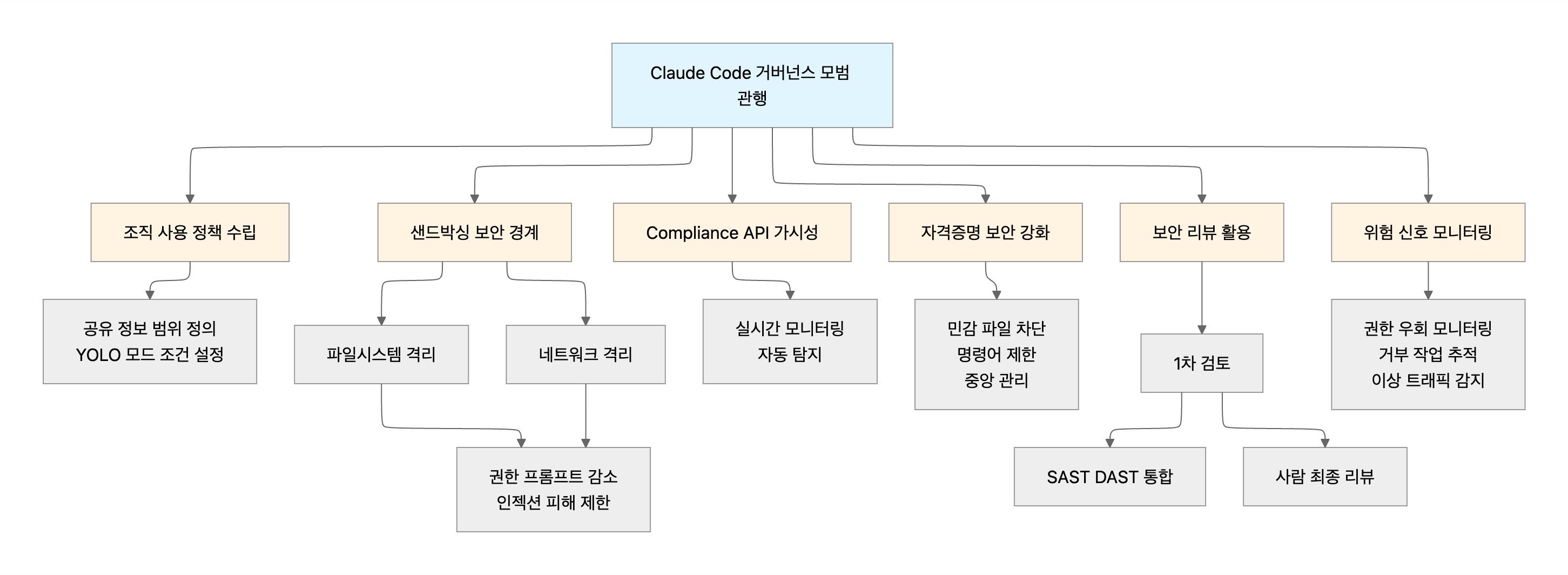

Claude Code 거버넌스의 모범 관행

Claude Code를 안전하게 도입하기 위한 핵심 거버넌스 관행을 알아보겠습니다.

조직 사용 정책 수립

Claude Code와 공유할 수 있는 정보, 사용할 수 있는 프로젝트 범위, 데이터 민감도 수준에 따른 사용 기준을 명확히 정의해야 합니다. 특히 YOLO 모드와 같은 권한 우회 기능은 언제, 어떤 조건에서 사용할 수 있는지 구체적인 가이드라인이 필요하죠. 정책이 없으면 사용자마다 다른 기준으로 Claude Code를 활용해 보안 격차가 발생할 수 있습니다.

샌드박싱 기반 보안 경계 설정

Claude Code의 샌드박싱 기능은 거버넌스 정책을 기술적으로 구현한 핵심 도구인데요. /sandbox 명령으로 활성화하면 Claude가 작업할 수 있는 경계를 사전에 정의할 수 있습니다. 파일 시스템 격리는 Claude Code가 특정 디렉터리에만 액세스하도록 제한합니다. 네트워크 격리는 Claude Code가 승인된 서버에만 연결하도록 제한하고요.

Anthropic은 효과적인 샌드박싱을 위해 두 가지 격리를 모두 적용할 것을 권장하는데요. 네트워크 격리 없이 파일 시스템만 격리하면, 공격자가 민감한 파일을 외부로 유출할 수 있기 때문입니다. �샌드박싱을 활성화하면 권한 프롬프트가 대폭 줄어들어 승인 피로 문제를 완화할 수 있고요. 프롬프트 인젝션이 성공해도, 피해 범위가 샌드박스 내부로 제한됩니다.

Compliance API 기반 가시성 확보

엔터프라이즈 환경에서는 Anthropic이 제공하는 Compliance API를 활용할 수 있습니다. 이 API는 Claude 사용 데이터와 고객 콘텐츠에 실시간으로 접근할 수 있게 해주는데요. 조직은 지속적인 모니터링 시스템을 구축하고, 잠재적 문제를 자동으로 탐지할 수 있습니다. 기존 컴플라이언스 대시보드에 Claude Code 데이터를 통합하고, 데이터 보존 정책에 따라 선택적 삭제도 할 수 있죠. 이로써 규제 요구사항 충족과 AI 도입 확장에 필요한 가시성을 모두 확보할 수 있습니다.

자격증명 보안 강화

민감한 자격증명에 대한 액세스 차단은 Claude Code에서도 거버넌스의 기본이죠. .env, ~/.ssh/, secrets/ 디렉터리로 액세스를 명시적으로 차단해야 하고요. curl, wget 등 데이터 유출 가능성이 있는 명령은 deny 규칙으로, 명시적으로 차단하는 게 좋습니다. API 키는 정기적으로 교체하고, 무단 사용 여부를 모니터링해야 하고요. 모든 AI 도구의 API 키�와 토큰은 중앙집중식 시크릿 관리자에 저장하는 게 안전합니다.

/security-review의 적절한 활용

Claude Code의 /security-review 명령은 코드의 취약점을 스캔하는 기능을 제공하는데요. 이는 SQL 인젝션, XSS, 인증 결함 등 취약점 패턴을 탐지하죠. 그러나 이 명령을 사용해도 거짓 긍정과 거짓 부정은 발생할 수 있고요. 동일한 코드를 스캔해도 결과가 달라질 수도 있습니다. 따라서 /security-review를 첫 번째 검토 단계로 활용하되, 최종 보안 감사로 활용하는 건 신중한 게 좋습니다. CI/CD 파이프라인에는 Semgrep, Snyk와 같은 결정적 SAST/DAST 도구를 통합하고요. 인증, 인가, 암호화, 데이터 처리와 관련된 AI 생성 코드는 사람의 리뷰가 필요합니다.

위험 신호 모니터링

다음 신호를 탐지하면 즉시 조사하는 걸 권장합니다. 권한 우회 시도가 잦으면, 정책이 지나치게 제한적이거나, 사용자 교육이 부족했기 때문일 수 있고요. 거부된 작업 비율이 높다면, 이는 잘못된 구성 또는 악의적인 활동 시도의 영향일 수 있습니다. 반복적인 프롬프트 인젝션 패턴은 특정 파일이나 명령을 대상으로 하는 공격 시도 가능성이 있으므로, 감사 로그를 확인하는 게 좋고요. 설명�할 수 없는 네트워크 트래픽은 샌드박스와 프록시 구성의 무결성을 점검해야 합니다.

맺음말

지금까지 Claude Code 도입 시 거버넌스가 필요한 이유와 조직에서 적용할 수 있는 모범 관행을 살펴봤습니다. 이 글의 요점은 다음과 같은데요.

- Claude Code는 권한 기반 아키텍처와 샌드박싱 기능을 제공하지만, 사용자가 부여한 권한 범위 내에서 작동하므로 조직 차원의 거버넌스가 필수입니다.

- 광범위한 시스템 액세스, 자율적 의사결정, 보안 제어 우회 기능, 승인 피로, 병렬 인스턴스 실행 등 다섯 가지 영역에서 거버넌스가 특히 중요합니다.

- 조직 사용 정책을 수립해 Claude Code와 공유할 수 있는 정보, 프로젝트 범위, 권한 우회 기능의 사용 조건을 명확히 정의해야 합니다.

/sandbox명령으로 파일 시스템 격리와 네트워크 격리를 모두 적용하면, 승인 피로를 완화하면서 프롬프트 인젝션의 피해 범위를 제한할 수 있습니다.- Enterprise 플랜의 Compliance API를 활용해 실시간 모니터링 체계를 구축하고,

/security-review는 첫 번째 검토 단계로 활용하되 Semgrep, Snyk와 같은 결정적 SAST/DAST 도구와 함께 사용하는 걸 권장합니다.

참고 자료

- Ben Kishaless, “Claude Code Security Best Practices”, Backslash, 2025-09-18, https://www.backslash.security/blog/claude-code-security-best-practices

- “The Executive's Guide to AI Development Governance: Managing Claude Code in Enterprise Environments”, VerityAI, 2025-07-22, https://verityai.co/blog/claude-code-enterprise-ai-development-governance-guide

- “Multi-Instance AI Development: Governance Challenges from Parallel Claude Code Operations”, VerityAI, 2025-07-01, https://verityai.co/blog/ai-sub-agents-multi-tasking-autonomous-development-risks

- “Claude Code and new admin controls for business plans”, Anthropic, 2025-08-21, https://www.anthropic.com/news/claude-code-on-team-and-enterprise

- “Beyond permission prompts: making Claude Code more secure and autonomous”, Anthropic, 2025-10-20, https://www.anthropic.com/engineering/claude-code-sandboxing

- “Security”, Claude Code 공식 기술 문서, Anthropic, https://code.claude.com/docs/en/security

- “Claude code security: enterprise best practices & risk mitigation”, MintMCP, 2025-12-18, https://www.mintmcp.com/blog/claude-code-security

우리 회사에 딱 맞는 DevSecOps 관행과 프레임워크를 찾고 계시나요? DevOps 전문가, 인포그랩과 상담하세요!