안녕하세요. 인포그랩에서 DevOps 엔지니어로 일하는 Chris입니다. 현대 클라우드 환경에서는 데이터베이스(DB) 비밀번호, API 키, 인증서, 암호화 키 등 민감정보를 안전하게 보호하는 일이 매우 중요합니다.

그러나 단순한 암호화만으로는 불충분합니다. 실질적인 보안을 위해서는 키 관리, 접근 제어, 감사 로깅까지 종합적으로 고려한 보안 아키텍처가 필요합니다.

HashiCorp Vault는 이러한 요구사항을 효과적으로 충족하는 엔터프라이즈급 비밀 관리 시스템입니다. Vault는 Seal/Unseal 메커니즘으로 Root Key를 보호하고, Barrier 암호화로 저장소를 보호하며, 정책 기반 접근 제어와 감사 로깅으로 모든 접근을 통제합니다.

이 글에서는 Vault가 민감정보를 보호하는 방법을 코드베이스 관점에서 살펴보겠습니다. 먼저 Vault의 기본 개념과 역할을 살펴본 다음, 다층 보안 모델을 분석합니다. 이어서 Vault의 암호화 서비스와 내부 보안 메커니즘을 설명하고, 암호화 과정과 접근 제어 방식을 알아보겠습니다.

Vault의 기본 개념과 역할

Vault는 민감정보를 중앙에서 관리하는 비밀 관리 플랫폼입니다. 애플리케이션 코드나 설정 파일에 흩어진 비밀번호, API 키, 인증서 등을 Vault에 집중해 보안성과 관리 효율성을 동시에 높입니다.

핵심 역할

- 민감정보 암호화 저장: Vault는 내부 데이터를 Barrier 암호화로 보호합니다. 암호화 키는 Unseal 이후 메모리에만 존재하며, 물리적 저장소에 접근해도 데이터를 복호화할 수 없습니다.

- 동적 자격증명 생성: 데이터베이스나 클라우드 ��서비스에 접근할 때 필요한 자격증명을 실시간으로 생성하고, TTL(Time To Live)이 만료되면 자동 폐기합니다. 고정 비밀번호 대신 수명이 짧은 임시 자격증명을 사용해 보안을 강화합니다.

- 정책 기반 접근 제어, 감사: 정책 파일을 기반으로 권한을 세밀하게 관리하며, 모든 접근 내역을 감사 로그에 기록해 추적성을 확보합니다.

Vault는 API 중심 설계와 Raft 합의 알고리즘 기반 클러스터링으로 고가용성을 보장하며, 클라우드 네이티브 환경에서 민감정보 관리의 표준 솔루션으로 자리 잡았습니다.

Vault의 다층 보안 모델

Vault는 민감정보를 보호하기 위해 3가지 보안 계층으로 설계됐습니다.

보안 계층

- Seal/Unseal 메커니즘: Vault 접근 자체를 통제합니다. Root Key에 대한 접근을 관리해 Unseal 상태에서만 Root Key가 메모리에 로드됩니다.

- Barrier 암호화 레이어: 저장소 데이터를 보호하는 암호화 경계 역할을 합니다. 모든 저장소 데이터는 AES-256-GCM으로 암호화됩니다.

- 계층적 키 구조: Unseal Key → Root Key → Encryption Key로 이어지는 다층 키 보호 구조입니다. Root Key는 Unseal Key로 암호화돼 저장소에 저장됩니다. Encryption Key는 Root Key로 암호화돼 Vault의 데이터 암호화에 사용됩니다.

이러한 다층 방어 구조는 공격자가 한 레이어를 돌파해도 다른 레이어가 민감정보를 보호하도록 설계됐습니다.

Vault의 Root Key는 평문으로 저장되지 않습니다. 대신 Unseal Key로 암호화된 상태로 저장소에 저장되며, Vault가 Unseal 상태에서만 복호화돼 메모리에 로드됩니다. Vault 프로세스가 종료되거나 Seal 상태로 전환되면 메모리의 모든 복호화된 키가 즉시 제거됩니다. 따라서 공격자가 저장소나 백업에 접근해도 Unseal Key 없이는 데이터를 복호화할 수 없습니다.

각 보안 계층을 더 자세히 살펴보겠습니다.

Seal/Unseal 메커니즘

Vault는 부팅 시 Sealed 상태로 시작합니다. Sealed 상태에서는 Root Key가 Unseal Key로 암호화돼 저장됩니다. Unseal Key 없이는 Root Key를 복호화할 수 없으므로 Encryption Key도 복호화할 수 없어 데이터 접근은 불가능합니다. Unseal 과정을 통해 여러 Unseal Key 조각이 결합하면 Root Key가 복호화돼 메모리에 로드되고, Root Key로 Encryption Key를 복호화해 Vault는 Unsealed 상태로 전환됩니다.

-

상태 정의

- Sealed 상태: Root Key가 암호화돼 Encryption Key를 복호화할 수 없는 상태

- Unsealed 상태: Unseal 키로 Root Key를 복호화해 서비스가 가능한 상태

-

상태 전환 과정

[시스템 부팅]

↓

[Sealed 상태: Root Key 암호화됨, 데이터 접근 불가]

↓

[Unseal Key 제출 (Shamir 또는 AutoUnseal)]

↓

[Root Key 복호화 → Encryption Key 복호화]

↓

[Unsealed 상태: 서비스 정상 동작]

↓

[Barrier가 저장소 접근을 제어] -

Seal 인터페이스

Vault의 Seal 기능은

Seal인터페이스로 정의됩니다. Barrier 암호화 설정(core/seal-config)은 Vault가 Sealed 상태에서도 Seal 모드를 식별해야 하므로 일부 메타데이터는 평문으로 저장됩니다. 그러나 Root Key와 Encryption Key 자체는 절대 �평문으로 저장되지 않습니다.// vault/seal.go

const (

// Barrier 암호화 설정 (평문 저장, Sealed 상태에서도 읽을 수 있어야 함)

barrierSealConfigPath = "core/seal-config"

// 복구 키 설정 (Barrier 내부에 암호화되어 저장)

recoverySealConfigPath = "core/recovery-seal-config"

recoverySealConfigPlaintextPath = "core/recovery-config"

// 복구 키 자체 (높은 보안으로 저장)

recoveryKeyPath = "core/recovery-key"

// HSM 저장 Unseal 키 (하드웨어 보안 모듈에 의해 암호화)

StoredBarrierKeysPath = "core/hsm/barrier-unseal-keys"

hsmStoredIVPath = "core/hsm/iv"

// 암호화 세대 관리 (Multi-Seal 지원)

SealGenInfoPath = "core/seal-gen-info"

)**

**

type Seal interface {

SetCore(*Core)

Init(context.Context) error

Finalize(context.Context) error

// Barrier 암호화 설정 관리

BarrierSealConfigType() SealConfigType

BarrierConfig(context.Context) (*SealConfig, error)

SetBarrierConfig(context.Context, *SealConfig) error

// 복구 키 관리 (AutoUnseal)

RecoveryKeySupported() bool

RecoverySealConfigType() SealConfigType

RecoveryKey(context.Context) ([]byte, error)

SetRecoveryKey(context.Context, []byte) error

// HSM에 저장된 Unseal 키

StoredKeysSupported() seal.StoredKeysSupport

GetStoredKeys(context.Context) ([][]byte, error)

SetStoredKeys(context.Context, [][]byte) error

}

Barrier 암호화 레이어

Barrier는 Vault의 저장소 데이터를 암호화·복호화하는 핵심 계층으로, Vault와 물리적 저장소(BoltDB, Consul 등) 사이에 위치합니다. 모든 데이터 접근은 Barrier로 수행되며, Unseal 상태에서만 데이터를 복호화할 수 있습니다.

-

Barrier의 역할

Vault의 모든 저장소 접근은 Barrier를 거치며, 읽기와 쓰기 모두 AES-256-GCM 알고리즘으로 암호화됩니다. Encryption Key는 Root Key로 암호화돼 저장되므로, Root Key가 복호화되지 않으면 Encryption Key를 사용할 수 없고, 데이터에 접근할 수 없습니다.

-

Barrier 암호화 흐름

[평문 데이터]

↓ (Barrier.Put())

[Encryption Key로 AES-256-GCM 암호화]

↓

[암호화된 데이터로 마샬링]

↓

[물리적 저장소(BoltDB, Consul 등)에 기록] -

Barrier 암호화 설정

Barrier는

vault/barrier.go에서 구현되며, Barrier와 Seal 설정 구조(SealConfig)는vault/seal.go에 정의됩니다.// vault/seal.go - Barrier Config 구조

type SealConfig struct {

// 저장소 유형 (Shamir, Transit, Awskms, Azure 등)

Type string

// Shamir 기반 Seal의 경우

SecretShares int // 총 키 조각 수 (예: 5)

SecretThreshold int // 필요한 키 조각 수 (예: 3)

PGPFingerprints []string // PGP로 암호화된 키 조각

// AutoUnseal의 경우

SealGeneration uint64

StoredKeysSupported seal.StoredKeysSupport

// 암호화 관련

Migrate bool

BarrierType string

}

계층적 키 구조

Vault의 암호화 키는 다층적으로 보호됩니다. Unseal Key → Root Key → Encryption Key(내부 Keyring)로 이어지는 계층 구조로, 한 단계가 손상돼도 다른 단계가 데이터를 보호하도록 설계됐습니다.

-

계층 정의

- Encryption Key (내부 Keyring): Vault가 저장소(backend)에 데이터를 암호화할 때 사용하는 내부 암호화 키입니다. 여러 버전으로 Keyring 형태로 관리되며, 키 로테이션 시 새 키가 추가되고 기존 키로 암호화된 데이터는 계속 복호화됩니다. 이 Keyring은 Root Key로 암호화된 상태에서 Storage Backend에 저장됩니다.

- Root Key: 내부 Keyring을 보호하는 상위 키입니다. 초기화 시 Unseal Key로 암호화돼 Storage Backend에 저장됩니다. Vault가 시작(Unseal)되면 운영자가 제출한 Unseal Key 조각들을 조합해 Unseal Key를 복원한 뒤, 복원된 Unseal Key로 암호화된 Root Key를 복호화합니다. Root Key는 Unseal 상태에서만 메모리에 평문으로 존재하고, Sealed 상태로 전환되면 메모리에서 제거됩니다.

- Unseal Key: Root Key를 복호화하는 최상위 키입니다. 초기화 시 생성된 단일 Unseal Key가 Shamir's Secret Sharing 알고리즘을 사용해 여러 조각으로 분할돼 복수의 운영자들에게 분산 보관됩니다. 지정된 threshold 개수 이상의 조각이 모여야 Unseal Key를 복원할 수 있습니다.

-

키 보호 흐름

[평문 Encryption Key(Keyring)]

↓ (Root Key로 암호화)

[암호화된 Keyring → Storage Backend 저장]

↓

[암호화된 Root Key]

↓ (Unseal Key 복원 → Root Key 복호화)

[복호화된 Root Key → 메모리 로드] -

다층 방어의 이점

Vault의 다층 키 계층은 공격자가 한 단계를 침해해도 전체 데이터가 노출되지 않도록 설계됐습니다.

- 저장소 유출 시: Root Key 없이는 Keyring을 복호화할 수 없습니다.

- 암호화된 Root Key 유출 시: Unseal Key 조각(임계치 이상) 없이 Root Key를 복호화할 수 없습니다.

- 모든 계층 보호: 각 단계가 독립적으로 암호화돼 데이터 안전성을 유지합니다.

이 계층 구조는 Vault가 보호된 상태(Sealed State)로 시작하도록 해 완전히 신뢰된 상태에서만 데이터 접근을 허용합니다.

Vault의 암호화 서비스

Vault는 ‘Transit Secrets Engine’으로 애플리케이션이 중앙 집중식으로 데이터를 암호화하고 복호화하는 서비스를 제공합니다.

Transit Secrets Engine 개요

Vault의 Transit Secrets Engine은 데이터를 Vault 외부에서 안전하게 암호화하도록 두 가지 방식을 지원합니다.

- 일반 암호화 모드(Encryption-as-a-Service): 데이터를 Vault로 전송해 Named Key로 직접 암호화하거나 복호화합니다.

- Datakey 생성 모드(Envelope Encryption 패턴): Vault가 고유한 데이터 암호화 키(DEK)를 생성하고, 이를 Transit Key로 암호화해 반환 - 클라이언트는 이 DEK를 로컬에서 대용량 데이터를 암호화하는 데 사용합니다.

대부분의 사용 사례에서는 대용량 데이터 처리의 효율성을 위해 Datakey 생성 모드를 선택합니다. 이 글에서는 Datakey 생성 모드를 집중적으로 살펴보겠습니다.

Datakey 생성 모드

Datakey 생성 모드에서는 클라이언트가 명시적으로 요청하면 Vault가 고유한 임의의 DEK를 생성하고, 이를 지정된 Transit Key(예: transit/keys/payments)로 암호화해 반환합니다. 클라이언트는 평문 DEK를 사용해 로컬에서 데이터를 암호화하고, 이후 암호화된 DEK와 함께 저장합니다. 이 패턴은 일반적으로 ‘Envelope Encryption’이라고 불리며, Vault가 키 수명 관리만 수행하고, 실제 데이터 암호화는 Vault 외부에서 처리하도록 설계됐습니다.

*Transit Key: Transit Secrets Engine 내에서 사용자가 정의한 이름(key-name)을 가지는 암호화 키

-

Datakey 생성 모드의 동작 원리

[클라이언트 요청: /transit/datakey/plaintext/my-key]

↓

[Vault: 고유한 임의의 DEK 생성]

↓

[Vault: DEK를 Named Key(my-key)로 암호화]

↓

[Vault 응답: ��평문 DEK + 암호화된 DEK 반환]

↓

[클라이언트: 평문 DEK로 로컬에서 대용량 데이터 암호화]

↓

[클라이언트: 암호화된 데이터 + 암호화된 DEK 저장]

복호화 시:

[암호화된 DEK를 Vault로 전송]

↓

[Vault: Named Key(my-key)로 DEK 복호화]

↓

[Vault 응답: 복호화된 평문 DEK 반환]

↓

[클라이언트: 복호화된 DEK로 로컬 데이터 복호화] -

Datakey 생성 모드의 이점

- 성능: Vault로 대용량 데이터를 전송할 필요 없이 로컬에서 암호화를 수행합니다.

- 보안: Vault가 매 요청마다 임의의 DEK를 생성하므로, 특정 DEK가 노출돼도 다른 데이터는 보호됩니다.

- 확장성: 네트워크 부하를 줄이고 대용량 파일 암호화에 적합합니다.

- 유연성: 두 가지 Datakey 엔드포인트를 지원합니다.

/transit/datakey/plaintext/<key-name>→ 평문 DEK + 암호화된 DEK 모두 반환 (즉시 사용에 적합)/transit/datakey/wrapped/<key-name>→ 암호화된 DEK만 반환 (평문 노출 방지)

Vault의 내부 보안 메커니즘

Vault는 초기화 상태 관리와 내부 데이터 해시 계산으로 시스템 안전성과 데이터 무결성을 보장합니다.

초기화 완료 확인: 초기화 플래그

Vault는 초기화 중인 상태를 추적하기 위해 초기화 플래그를 사용합니다. 이 플래그는 초기화가 진행 중일 때 설정되며, 초기화가 완료되기 전에 노드가 Active 상태로 전환되는 것을 방지하는 내부 안전장치입니다.

Vault는 3단계에 걸친 초기화 ��플래그 제어로 초기화 상태의 일관성을 유지합니다.

// 1. Vault 초기화 시작 → Flag 설정

// 2. 초기화 중에는 노드가 Active가 될 수 없음 (클러스터 안정성)

// 3. 초기화 완료 → Flag 제거

// vault/seal.go의 상수

const SealInitializationFlagPath = "core/seal-initialization-flag"

초기화가 완료되면 이 플래그는 제거되고, 노드는 정상적으로 Active 상태로 전환될 수 있습니다.

BLAKE2 해싱: 내부 유틸리티 함수

BLAKE2는 BLAKE 해시 함수에서 발전된, 빠르고 암호학적으로 안전한 해시 알고리즘입니다. Vault SDK의 유틸리티(sdk/helper/cryptoutil)에서는 BLAKE2b를 내부 데이터 해시 계산에 사용합니다. BLAKE2b는 64 비트 플랫폼에 최적화됐으며, 32 비트 플랫폼에는 BLAKE2s가 더 적합합니다.

// sdk/helper/cryptoutil/cryptoutil.go

import "golang.org/x/crypto/blake2b"

func Blake2b256Hash(key string) []byte {

hf, _ := blake2b.New256(nil)

hf.Write([]byte(key))

return hf.Sum(nil)

}

- BLAKE2의 특징

- 속도: SHA-2, SHA-3 대비 빠른 처리 속도

- 안전성: NIST SHA-3 경쟁의 최종 후보였던 BLAKE를 기반으로 개선된 안전한 해시 함수

- 효율성: 단순한 구현과 낮은 메모리 사용량

Vault 암호화 과정

Vault는 Shamir’s Secret Sharing 알고리즘으로 암호화된 Root Key를 보호하는 Unseal Key를 분산 생성합니다. 또 Barrier로 모든 저장 데이터를 자동으로 암호화합니다. 전반적인 암호화 과정은 다음과 같습니다.

1. Shamir 기반 초기화

Vault 초기화 시 Shamir 스킴을 사용해 Unseal Key를 분산 생성합니다. 다음 예제에서는 5개의 Unseal Key 중 3개를 사용해 Vault를 Unseal하도록 설정합니다.

# Vault 초기화: 5개 조각 중 3개로 Root Key Unseal 가능

vault operator init \

--key-shares=5 \

--key-threshold=3

# 결과:

# Unseal Key 1: xxxxx...

# Unseal Key 2: yyyyy...

# Unseal Key 3: zzzzz...

# Unseal Key 4: aaaaa...

# Unseal Key 5: bbbbb...

# Shamir 스킴이란?

# - 5개 조각 중 어떤 3개 조합으로도 원본 복구 가능

# - 2개 조각만으로는 정보 유출 불가능

# - 각 조각이 서로 다른 사람에게 분산 가능

> 참고: AutoUnseal 사용 시에는 Unseal Key 대신 Recovery Key가 반환됩니다

2. Seal 상태 확인

Sealed 상태에서도 Vault의 설정을 읽을 수 있습니다. 아래 명령으로 현재 Seal 상태를 확인합니다.

# Sealed 상태에서도 설정 읽기 가능

vault read sys/seal-status

# 출력 예:

Key Value

--- -----

build_date 2024-10-29T14:21:31Z

cluster_id 7c6d6dbc-1b24-cfb5-0fd7-290bb2e174c4

cluster_name vault-cluster-b1bb6ea7

initialized true

migration false

n 5

nonce n/a

progress 0

recovery_seal false

sealed false

storage_type raft

t 3

type shamir

version 1.18.1

3. Unseal 과정

3개의 Unseal Key를 차례대로 제공해 Vault를 Unseal합니다. 각 Key를 제공할 때마다 진행 상황이 업데이트됩니다.

# 3개 조각 각각으로 unseal

vault operator unseal <key1>

vault operator unseal <key2>

vault operator unseal <key3>

# Unseal 진행 상황

vault read sys/seal-status

# progress: 1/3 → 2/3 → 3/3 (완료)

# sealed: true → true → false (Unsealed!)

4. 데이터 암호화 확인

Vault에 저장된 데이터는 Barrier로 자동 암호화됩니다. Unsealed 상태에서만 접근할 수 있습니다.

# 민감 정보 저장

vault kv put secret/database password=supersecret

# 내부 저장소 확인 (저수준 API)

# vault.storage.list "secret/"

# → 파일은 존재하지만 평문은 보이지 않음 (Barrier에 의해 암호화됨)

#

# 저장소 데이터 모습:

# {

# "generation": 1,

# "slots": [

# {

# "wrapped": true,

# "ciphertext": "0x2d3ac1f2...",

# "keyinfo": {

# "generation": 1,

# "keyid": "kms-key-001"

# }

# }

# ]

# }

# 저장소 데이터는 모두 Barrier 암호화 레이어로 보호됩니다.

# - 평문 데이터는 저장소에 기록되지 않음

# - 모든 데이�터는 암호화된 형태로 저장됨

# - Vault만이 복호화 가능

# Raft 저장소 백엔드 사용 시 암호화된 데이터가 BoltDB 파일로 저장됩니다.

5. AutoUnseal 설정 (선택)

클라우드 KMS 또는 HSM을 사용해 Vault 재시작 시 자동 Unseal을 구현할 수 있습니다.

# 프로세스가 재시작될 때 3rd KMS 서비스에 대한 연결로 자동 Unseal 상태를 보장시킬 수 있음

# vault 설정 파일에서

seal "awskms" {

region = "us-west-2"

kms_key_id = "arn:aws:kms:..."

}

# 또는 HSM 기반

seal "hsm" {

lib = "/usr/lib/softhsm/libsofthsm2.so"

pin = "1234"

token_label = "vaulttoken"

slot = 0

key_label = "vault-key"

}

6. Raft Integrated Storage

Vault는 Integrated Storage(Raft 기반 저장소)를 지원해 외부 DB 없이 자체적으로 시크릿과 설정을 저장하고 클러스터링할 수 있습니다. Raft 합의 프로토콜을 사용해 클러스터 내 모든 노드에 데이터를 자동 복제하므로, 추가 저장소 시스템 없이도 고가용성과 데이터 무결성을 보장합니다.

-

저장소 구조

Vault의 모든 데이터는 BoltDB 파일에 저장되며, 논리적으로 여러 Bucket으로 구조화됩니다. 각 시크릿과 설정은 Barrier로 암호화된 상태로 저장됩니다. 따라서 파일 접근 시에도 Root Key 없이는 데이터를 읽을 수 없습니다.

/vault/raft/vault.db (BoltDB 파일)

├─ Bucket: "core"

│ ├─ Key: "seal-config" → Value: Seal 설정 (평문)

│ ├─ Key: "seal-wrapped-value/secret/database/password" → Value: 암호화된 데이터

│ ├─ Key: "seal-wrapped-value/auth/token" → Value: 암호화된 데이터

│ └─ ... (모든 secret은 암호화됨)

│

├─ Bucket: "kv"

│ ├─ Key: "secret/data/database/..." → Value: 암호화된 KV 데이터

│ └─ ...

│

└─ Bucket: "raft"

├─ Raft 로그 (클러스터링용)

└─ ... -

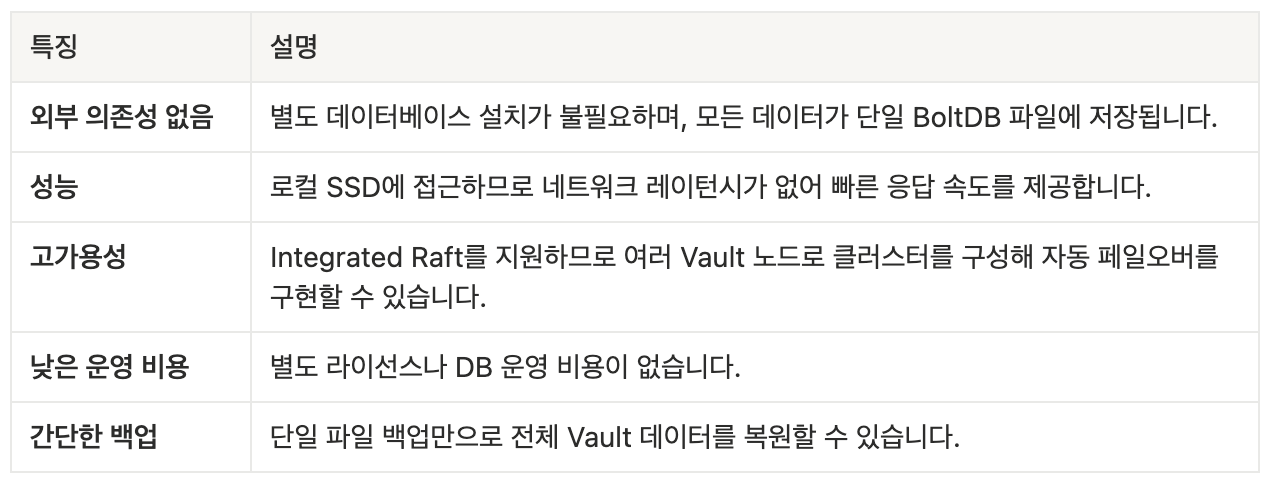

Raft Integrated Storage의 특징

-

Raft Cluster 설정 예

아래는 Integrated Raft 저장소를 사용하는 Vault 설정 예입니다. 클러스터의 각 노드는 동일한 구조로 설정되며,

node_id만 다르게 지정해 각 노드를 식별합니다.# /etc/vault/config.hcl

storage "raft" {

path = "/vault/raft"

node_id = "vault-node-1"

}

listener "tcp" {

address = "0.0.0.0:8200"

tls_cert_file = "/etc/vault/tls/vault.crt"

tls_key_file = "/etc/vault/tls/vault.key"

}

seal "shamir" {

# Shamir 기반 암호화

}

api_addr = "<https://vault.example.com:8200>"

접근 제어와 감사

암호화는 민감정보 보호의 첫 단추일 뿐입니다. Vault는 �암호화된 저장 데이터 보호 외에도 정책 기반 접근 제어와 감사 로깅으로 다층 보안을 제공합니다.

정책 기반 접근 제어

Vault는 정책 기반 접근 제어로 세밀하게 관리합니다. 설정된 정책에 부합하지 않은 요청은 Barrier를 통과한 데이터라도 접근이 거부됩니다.

아래는 데이터베이스팀의 접근 정책 예입니다.

# 정책 예: 데이터베이스 관리자만 접근

path "database/config/*" {

capabilities = ["create", "read", "update", "delete"]

}

path "secret/database/*" {

capabilities = ["read"]

}

# 결과:

# - Barrier 통과 후에도 정책 검증 실패 시 접근 거부

# - 모든 접근 기록은 감사 로그에 남음

감사 로깅

Vault는 모든 요청과 응답을 감사 로그에 기록합니다. 이 기록은 보안 감사, 이상 탐지, 법규 준수에 활용됩니다.

다음은 시크릿 접근 시 기록되는 감사 로그의 예입니다. 접근 시간, 사용자, 경로, 작업 결과 등이 모두 기록됩니다.

{

"time": "2025-10-22T10:30:45Z",

"type": "response",

"auth": {

"client_token_ttl": 3600,

"token_type": "service",

"policies": ["database-admin"]

},

"request": {

"operation": "read",

"path": "secret/database/password",

"client_id": "user@example.com"

},

"response": {

"status_code": 200,

"data_length": 64

},

"error": ""

}

맺음말

지금까지 다룬 내용을 정리하면, Vault의 민감정보 보호 메커니즘은 다음 원칙을 따릅니다.

- 다층 방어: Seal/Unseal + Barrier + 정책 + 감사 로그

- 암호학적 안전성: AES-256-GCM 기반 암호화 + BLAKE2b 해싱 + 다양한 Seal 구현체(Shamir, KMS, HSM 등)

- 운영 편의성: Shamir’s Secret Sharing 기반 키 분산 + AutoUnseal + 자동 키 로테이션

- 성능 최적화: Envelope 암호화로 연산 효율화 + 빠른 복호화

Vault의 가장 큰 강점은 암호화 키 관리를 플랫폼 핵심 기능으로 제공한다는 점입니다. 이로써 각 애플리케이션이 직접 키를 생성·보관·로테이션할 필요가 없어지며, 조직은 민감정보 특성별로 키 수명과 로테이션 정책을 독립적으로 관리할 수 있습니다. 그 결과, 보안 유연성과 운영 효율성을 동시에 강화할 수 있습니다.

참고 자료

- Hashicorp Vault GitHub 리포지터리, https://github.com/hashicorp/vault

- Vault 공식 문서, https://developer.hashicorp.com/vault/docs

- BLAKE2 홈페이지, https://www.blake2.net/

- “Envelope 암호화”, Google Cloud, https://cloud.google.com/kms/docs/envelope-encryption?hl=ko

- Hashicorp KMS Wrapping Library, https://github.com/hashicorp/go-kms-wrapping

인포그랩은 Vault 기반 보안 컨설팅과 GitLab 솔루션을 제공합니다. 궁금한 점이 있다면 인포그랩의 DevOps 전문가와 상담하세요.