최근 AI 에이전트를 활용한 보안 자동화 도구가 속속 등장하고 있습니다. Claude Code의 자동 보안 리뷰 기능부터 Opus Security의 멀티 에이전트 기반 취약점 관리 플랫폼까지. 2025년 하반기 테크업계는 'AI로 AI가 만든 보안 문제를 해결하는' 흥미로운 국면에 접어들었는데요. 이 글에서는 Claude Code, Opus Security, Cycode, DeepSource가 AI 에이전트로 취약점 관리 등 보안 자동화를 구현한 방식을 살펴보겠습니다.

Claude Code의 자동 보안 리뷰

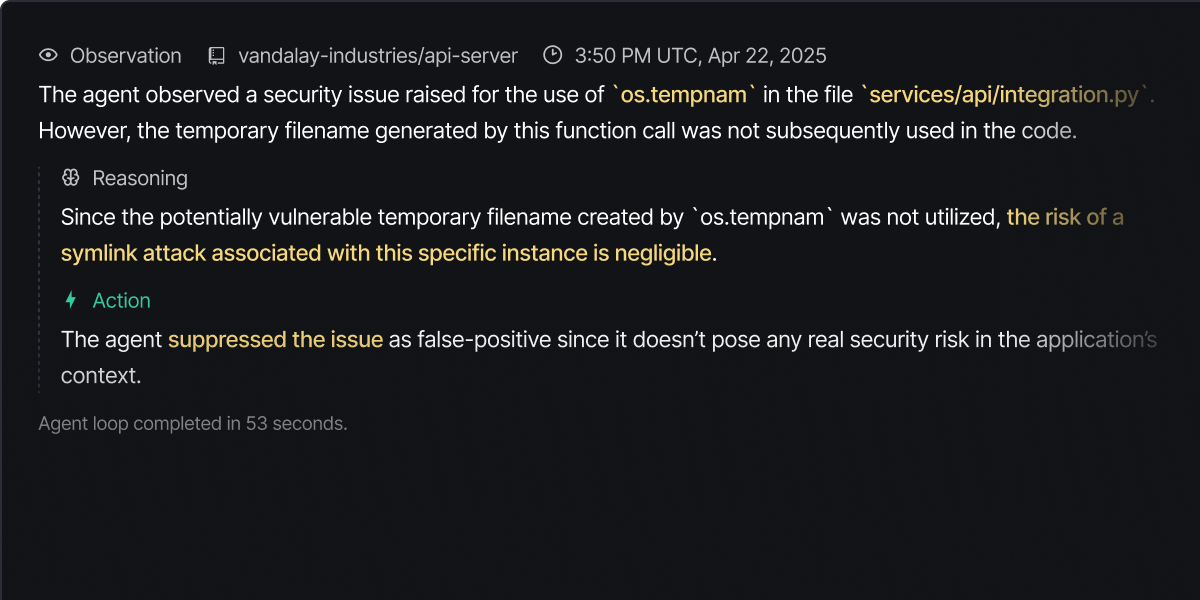

Claude Code의

/security-review 명령어 동작 영상. 출처=Anthropic

Claude Code는 올해 8월 ‘Automated Security Reviews(자동 보안 리뷰)’ 기능을 도입했습니다. 이는 /security-review 명령어와 GitHub Actions 통합으로, Claude에 보안 문제 확인을 요청하고, Claude가 이를 수정하게 하는 기능인데요. SQL 인젝션 위험, 크로스 사이트 스크립팅(XSS) 취약점, 인증 결함, 불안전한 데이터 처리, 의존성 취약점 등 다양한 보안 문제를 검사하죠. 이로써 취약점이 프로덕션 환경에 도달하기 전에 발견하고, 해결할 수 있습니다.

사용 방법은 두 가지입니다. 첫째, 터미널에서 /security-review 명령어를 실행하는 방법인데요. 코드를 커밋하기 전에 바로 보안 분석을 수행할 수 있죠. Claude Code에서 이 명령어를 실행하면, Claude가 코드베이스를 분석해 잠재적 보안 문제를 확인하고요. 발견된 각 문제를 자세히 설명합니다. /security-review 명령어는 보안에 특화된 프롬프트를 사용해 취약점 패턴을 검사하죠. 사용자는 취약점을 확인한 뒤, Claude에게 직접 수정을 요청할 수 있고요. /security-review 명령어는 특정 요구사항에 따라 맞춤화할 수도 있습니다.

둘째, Claude Code용 GitHub Actions를 활용하는 방법입니다. 이는 Pull request(PR)가 열릴 때마다 모든 PR을 자동 분석해 취약점을 찾죠. GitHub Actions를 구성하면, 이는 새로운 PR을 자동으로 트리거하고요. 코드 변경 사항을 리뷰해 취약점을 검사합니다. 또 맞춤화된 규칙을 적용해 거짓 긍정과 알려진 문제를 걸러내고요. 발견된 문제와 수정 권장 사항을 포함해 PR에 인라인 댓글을 달죠. 이러한 방식으로 코드가 merge 되기 전에 취약점을 검사합니다. GitHub Actions는 팀의 보안 정책에 따라 맞춤화할 수 있는데요. 예를 들어, 코드베이스용 특정 규칙을 설정하거나, 취약점 유형별로 민감도 수준을 조정할 수 있습니다.

Claude Code 운영사인 Anthropic은 실무에 Automated Security Reviews 기능을 적용해 코드 보안을 강화하고 있습니다. 그러나 “이 기능은 기존 보안 관행과 수동 코드 리뷰를 대체하는 게 아니라, 보완해야 한다"고 강조하는데요. ‘자동 보안 리뷰가 사람이 놓치는 문제를 찾을 수 있지만, 완전한 보안을 보장하지 않는다’는 의미로 해석됩니다. 오늘날 개발에 AI 의존도가 높아지면서 코드 생성, 배포 속도는 빨라지고 있는데요. 급증하는 코드를 안전하게 관리하려면, 자동 보안 리뷰와 수동 리뷰의 병행 운영은 이제 필수입니다.

Opus Security의 멀티 에이전트 기반 취약점 관리 자동화

Opus Security는 멀티 에이전트를 기반으로 완전 자율형 취약점 관리 플랫폼을 운영합니다. 이 플랫폼은 전체 취약점 관리 주기에 다양한 AI 보안 에이전트를 내장하는데요. 이러한 멀티 에이전트를 토대로 취약점 분석, 컴플라이언스 강제, 시정 조치 수행 등 취약점 관리 업무 전반을 자동화하죠. 보안 연구 에이전트, 보안 거버넌스 에이전트, 오케스트레이션 에이전트, 수정 에이전트, 협업 에이전트 ‘Remedy AI’가 그 주인공입니다. 멀티 에이전트 시스템은 보안 백로그를 줄이고, MTTR(평균 복구 시간)을 단축하며, 보안팀이 티켓 관리보다 전략에 집중하는 데 도움이 됩니다.

각 에이전트의 역할은 다음과 같습니다. 보안 연구 에이전트는 기술·위험 기반 인텔리전스에 따라 취약점을 분석하고, 우선순위를 지정하고요. 보안 거버넌스 에이전트는 보안 전략과 정렬되도록 정책, SLA(서비스 수�준 협약), 컴플라이언스를 준수하도록 강제합니다. 오케스트레이션 에이전트는 시정 조치가 원활히 실행되도록 보안 워크플로를 제어·최적화·주도하고요. 수정 에이전트는 수동·반자동·완전 자율 실행 방식으로 시정 조치를 수행하죠. 협업 에이전트 ‘RemedyAI’는 모든 팀에 보안 전문성을 내재화해 언제, 어디서나 실시간 안내를 제공합니다.

Opus Security의 멀티 에이전트 기반 S3 버킷 취약점 처리 흐름‘공개적으로 접근 가능한 S3 버킷’을 예로, 멀티 에이전트 기반 취약점 관리 자동화 방식을 살펴보겠습니다. 먼저 클라우드 보안 스캐너가 잘못 구성된 S3 버킷을 확인합니다. 이 결과는 AWS Security Hub와의 통합을 거쳐 Opus로 수집되죠. 그다음, 보안 연구 에이전트가 ‘이것이 민감한 데이터와 연결된, 실제 악용 가능한 잘못된 구성임’을 판단합니다. 아울러 이 문제를 ‘우선순위가 높은 시정 조치 대상’으로 표시하죠. 이어서 컨텍스트 에이전트가 IAM role과 태깅 구조를 사용해 해당 버킷을 플랫폼 엔지니어링 팀에 매핑합니다. 또 Jira 티켓이 생성돼 적절한 스프린트에 할당되죠.

다음으로, 보안 거버넌스 에이전트가 다음 세 가지 사항을 검증합니다. 첫째, SLA가 중요한 문제를 48시간 안에 해결하도록 요구합니다. 둘째, 이 사례는 자동 시정 기준을 충족합니다. 셋째, 추가 승인은 필요하지 않습니다. 이어서 Slack에 알림이 전송되고, SLA 추적이 시작됩니다. 그다음, 수정 에이전트가 버킷 권한 제한과 암호화 적용을 제안하고요. 정책 설정에 따라 이는 AWS로 수정 작업을 실행한 뒤, 사후 스캔으로 시정 조치가 완료��된 걸 확인하죠. 마지막으로 오케스트레이션 에이전트가 Jira 티켓을 종료하고, 감사를 위해 작업을 로그로 남기고요. 협업 에이전트는 Slack과 Jira로 이해관계자에게 알림을 보내 모두가 이를 인지하도록 합니다.

멀티 에이전트 기반 취약점 관리 자동화 의의는 취약점 탐지와 해결 사이 격차를 해소하는 건데요. Opus Security의 프로덕트 매니저인 Lahav Ezer는 “현대 보안팀이 너무 많은 데이터로 공격을 받는다”고 지적합니다. 보안 스캐너가 지속적으로 새로운 취약점을 탐지하지만, 대부분 도구가 시정 조치를 수동 워크플로에 맡기는데요. 이에 보안 위험을 발견해도 해결 속도는 더디죠. 그러나 멀티 에이전트로 취약점 분석, 컴플라이언스 강제, 시정 조치 수행을 자동화하면 문제 해결 속도가 빨라집니다. 또 조직의 보안 정책을 미리 정의해 자동화 방향이 조직의 정책 방향과 일치하도록 설정할 수 있고요.

Cycode의 악용 가능성 분석 자동화

Cycode의 ‘AI Exploitability Agent’ 소개 웨비나. 출처=Cycode

Cycode는 올해 7월 취약점 악용 가능성 분석을 자�동화하는 ‘AI Exploitability Agent(AI 악용 가능성 에이전트)’를 선보였습니다. 이는 AI 악용 가능성 분석, 코드부터 런타임까지 컨텍스트, 교차 스캔 상관 분석을 결합해 악용 가능한 고위험 취약점을 빠르게 우선순위 지정하고, 수정하도록 돕죠. 이로써 보안팀과 개발자는 방대한 보안 알림과 스캔 결과 속에서 치명적인 취약점을 명확히 구분하고, 대응할 수 있습니다.

AI Exploitability Agent의 동작 방식은 다음과 같습니다. 이는 SAST와 SCA 위반 분석을 자동화하는데요. SAST에서는 에이전트가 데이터 흐름 분석, 런타임 컨텍스트, 완화 통제 관련 인사이트, 익스플로잇 영향도를 활용해 ‘해당 위반의 악용 가능성’을 판단합니다. SCA에서는 에이전트가 개별 CVE와 익스플로잇에 필요한 조건을 이해하는데요. 이는 애플리케이션을 해당 익스플로잇 조건과 비교·분석하고, ‘특정 애플리케이션에서 CVE의 악용 가능성’을 판단합니다.

Cycode ‘AI Exploitability Agent’의 런타임 컨텍스트 보강 흐름취약점의 우선순위를 정확히 지정하려면, ‘코드에서 탐지된 취약점의 실제 운영 환경 배포, 노출 여부’를 알아야 하죠. Cycode는 Kubernetes, 클라우드 보안, 클라우드 서비스 제공업체 통합에서 메타 데이터를 활용해 보안 위반 사항 관련 정보를 런타임 컨텍스트로 보강하고요. 취약점에 ‘Released(프로덕션에 배포됨)’, ‘Exposed(인터넷에서 접근 가능)’ 태그를 표시합니다. 태그는 위험 점수화 알고리즘의 변수로 사용하고요. 런타임 컨텍스트에 기반해 점수를 자동 조정합니다.

아울러 Cycode는 DAST와 SAST, 컨테이너와 SCA 위반도 상관 분석합니다. 이로써 보안 상태를 정확히 파악하고요. 각 신호를 연결해 런타임 취약점으로 나타나는 코드 취약점을 우선순위로 지정하고, 런타임 위험을 코드의 근본 원인까지 추적하죠.

정리하면, AI Exploitability Agent는 풍부한 컨텍스트와 위험 점수 채점, 객관적인 상관 분석으로 긴급 취약점을 신속하고, 분명하게 드러내고요. 이로써 취약점 관리의 생산성과 효율성을 강화합니다. Cycode의 프로덕트 마케팅 매니저인 Devin Maguire는 “대부분의 보안 알림은 중요하지 않다”고 말합니다. 이는 프로덕션 환경에 배포되지 않았거나, 중요한 비즈니스 위험을 초래하지 않거나, 악용될 수 없기 때문인데요. 그러나 방대한 알림 속에도 중요한 보안 위험은 존재하므로 이를 찾아야 하죠. 취약점 악용 가능성 분석에 특화된 AI 에이전트를 활용하면 인력 부담을 줄이며, 문제 대응 속도를 높일 수 있습니다.

DeepSource의 완전 자율형 취약점 관리

DeepSource는 취약점을 검사하고, 수정�하는 AI 에이전트 3종을 운영합니다. False Positive Triage(거짓 긍정 분류) 에이전트, CVE Prioritization(CVE 우선순위 지정) 에이전트, Autofix Autopilot(자동 수정 자동화) 에이전트가 그 주인공인데요. 세 에이전트는 LLM을 활용해 코드베이스를 모니터링하고, 분석하며, 개선하죠. 이들은 사람 개입 없이 자율적으로 동작하는데요. 리포지터리를 지속적으로 모니터링하고, 컨텍스트 이해에 기반해 의사결정을 내리며, 적절한 조치를 취해 코드 보안과 품질을 강화합니다.

False Positive Triage 에이전트는 코드 보안 알림에서 노이즈를 걸러냅니다. 잠재적 취약점이 탐지되면, 에이전트는 ‘해당 이슈가 실제 위험을 일으키는지, 거짓 긍정인지’ 평가하죠. 에이전트는 코드베이스의 컨텍스트 이해를 활용해 각 알림을 분석하고요. ‘취약한 코드 경로의 실제 실행 여부, 위험한 함수의 올바른 사용 여부, 위험을 완화하는 보안 통제의 존재 여부’를 평가합니다. 에이전트의 장기 기억에 사실과 컨텍스트 정보를 추가하면, 추론 성능을 개선할 수 있죠.

DeepSource AI 에이전트 3종 구조CVE Prioritization 에이전트는 서드 파티 의존성에서 가장 중요한 취약점을 확인하고, 우선순위를 높게 지정합니다. 이는 10여 개의 내외부 신호를 반영해 실제 위험을 판별하고요. 도달 가능성(취약한 코드가 애플리케이션에서 실제 접근할 수 있는지), CVSS 점수, 익스플로잇 가능성, 수정 가능성을 종합적으로 평가합니다.

Autofix Autopilot 에이전트는 전체 코드베이스에서 취약점을 자율적으로 확인하고, 수정합니다. 이 에이전트는 리포지터리를 지속적으로 모니터링하고, 취약점이 탐지되면 즉시 조치를 취하죠. 이는 코드 수준의 취약점과 의존성 문제를 위한 정교한 수정 조치를 구현하는데요. 불안전한 서드 파티 의존성을 확인하면, 에이전트가 적절한 패키지 업그레이드와 함께 PR을 자동 생성합니다. 또 SQL 인젝션과 크로스 사이트 스크립팅, 불안전한 인증 등 취약점과 관련해 컨텍스트를 분석하고, 최적의 수정 조치를 결정하고요. 기존 PR에 직접 커밋하거나 보안 패치와 함께 새로운 PR을 생성하죠.

DeepSource의 AI 에이전트 3종은 앞선 세 가지 사례를 종합적으로 구현한 형태인데요. 스스로 판단하고 문제를 해결해 ‘엄밀한 의미의 AI 에이전트’에 가깝습니다. 보안 알림에서는 취약점의 심각도와 진위를 알아서 판별하고요. 풍부한 컨텍스트를 고려해 취약점의 우선순위를 자율적으로 판단하죠. 적절한 수정 조치도 스스로 실행하고요. 중요한 건, AI 에이전트가 사용자의 소프트웨어 프로젝트, 팀 우선순위 등 컨텍스트를 고려한다는 건데요. AI 에이전트가 자율적으로 동작해도, 그 판단이 사용자의 실제 컨텍스트를 벗어나지 않도록 이끌 수 있습니다.

맺음말

지금까지 Claude Code, Opus Security, Cycode, DeepSource가 AI 에이전트로 취약점 관리 등 보안 자동화를 구현한 방식을 알아봤습니다. 이 글의 요점은 다음과 같은데요.

- Claude Code, Opus Security, Cycode, DeepSource는 AI 에이전트를 기반으로 자동화된 보안 기능/도구를 출시해 취약점 탐지부터 수정까지 전 과정을 자동화합니다.

- Claude Code는 개발자 워크플로 통합, Opus Security는 멀티 에이전트 오케스트레이션, Cycode는 악용 가능성 분석, DeepSource는 완전 자율 에이전트 방식을 구현했습니다.

- AI 에이전트는 단순 탐지를 넘어 컨텍스트 분석, 우선순위 지정, 자동 수정, 팀 협업까지 지원해 MTTR을 단축하고 보안팀이 전략적 업무에 집중하도록 지원합니다.

- AI 에이전트 기반 취약점 관리 자동화는 기존 보안 관행을 대체하기보다 보완하는 용도로 활용하는 게 적절합니다. 완전한 보안을 구현하려면, 여전히 인간의 검토와 판단이 필수적입니다.

참고 자료

- “Automated Security Reviews in Claude Code”, Anthropic, https://support.anthropic.com/en/articles/11932705-automated-security-reviews-in-claude-code

- “Automate security reviews with Claude Code”, Anthropic, 2025-08-06, https://www.anthropic.com/news/automate-security-reviews-with-claude-code

- Prasanth Aby Thomas, “Anthropic targets DevSecOps with Claude Code update as AI rivals gear up”, Infoworld, 2025-08-07, https://www.infoworld.com/article/4035583/anthropic-targets-devsecops-with-claude-code-update-as-ai-rivals-gear-up.html

- Opus Security 홈페이지, 2025-09-02 접속, https://www.opus.security/

- “Opus Security Unveils the First Fully Autonomous Vulnerability Management Platform”, Global News Wire, 2025-03-03, https://www.globenewswire.com/news-release/2025/03/03/3035700/0/en/Opus-Security-Unveils-the-First-Fully-Autonomous-Vulnerability-Management-Platform.html

- Lahav Ezer, “How Opus Agents Work Together: From Finding to Fix”, Opus, 2025-04-22, https://www.opus.security/blog/how-opus-agents-work-together-from-finding-to-fix

- Mike Vizard, “Cycode Delivers AI Agent to Assess How Exploitable Vulnerabilities Are”, DevOps.com, 2025-08-05, https://devops.com/cycode-delivers-ai-agent-to-assess-how-exploitable-vulnerabilities-are/

- Lior Levy, “Application Security Has New Recruits — Meet Your AI Teammates”, Cycode, 2025-04-22, https://cycode.com/blog/the-future-of-agentic-ai-appsec-introducing-ai-teammates/

- Devin Maguire, “Introducing Cycode’s AI Exploitability Agent: Prioritize & Fix What Matters 99% Faster”, Cycode, 2025-07-22, https://cycode.com/blog/introducing_ai_exploitability_agent/

- Deep Source ‘Agent’ 페이지, 2025-09-02 접속, https://deepsource.com/agents

- Deep Source ‘Agent’ 공식 기술 문서, 2025-09-02 접속, https://docs.deepsource.com/docs/dashboard/agents

- “With surge in AI-generated code creates security concerns, DeepSource launches trio of autonomous AI agents for DevSecOps”, The Sociable, 2025-04-25, https://sociable.co/business/with-surge-in-ai-generated-code-creates-security-concerns-deepsource-launches-trio-of-autonomous-ai-agents-for-devsecops/

지금 이 기술이 더 궁금하세요? 인포그랩의 DevOps 전문가가 알려드립니다.