GitLab은 프로젝트 레벨의 secret detection 실행 정책, Ruby False positive를 줄이기 위한 차세대 SAST, Protected environment에 대한 그룹 레벨 권한, GitLab Kubernetes 에이전트에 대한 그룹 액세스 등이 포함된 GitLab 14.3 릴리즈를 발표하였습니다.

이는 이번 릴리즈의 40개 이상의 개선 사항 중 일부에 불과합니다. 아래에서 멋진 업데이트를 모두 확인하세요.

다음 달 릴리즈의 내용을 미리 보려면 14.4 릴리즈 킥오프 비디오가 포함된 예정 릴리즈 페이지를 확인하십시오.

GitLab 14.3 소개 영상. 출처=인포그랩 유튜브

프로젝트 레벨 DAST와 Secret detection 스캔 정책

GitLab은 통합 보안 정책을 도입한다는 비전을 향한 첫 번째 이터레이션 단계를 완료했습니다. 이제 사용자는 .gitlab-ci.yml 파일의 내용에 관계 없이 DAST 및 비밀 탐지 스캔을 정기적으로 실행하거나 프로젝트 CI 파이프라인의 일부로 실행할 수 있습니다. 따라서 보안 팀은 개발자가 구성을 변경하지 않고도 이러한 스캔 요구 사항을 개별적으로 관리할 수 있습니다. Security & Compliance > Policies 로 이동하여 이러한 정책을 시작할 수 있습니다.

GitLab Kubernetes 에이전트 그룹 액세스 권한 부여

GitLab Kubernetes 에이전트는 Kubernetes 클러스터와 GitLab 간의 보안 연결을 제공합니다. GitLab 14.2까지 CI/CD 터널은 Kubernetes 에이전트가 등록된 동일한 프로젝트에서만 클러스터로 푸시를 활성화했습니다. GitLab 14.3에서 에이전트는 전체 그룹에 액세스할 수 있는 권한을 부여받을 수 있습니다. 결과적으로 권한이 부여된 그룹의 모든 프로젝트는 모든 프로젝트에 대해 에이전트를 등록할 필요 없이 클러스터에 액세스할 수 있습니다.

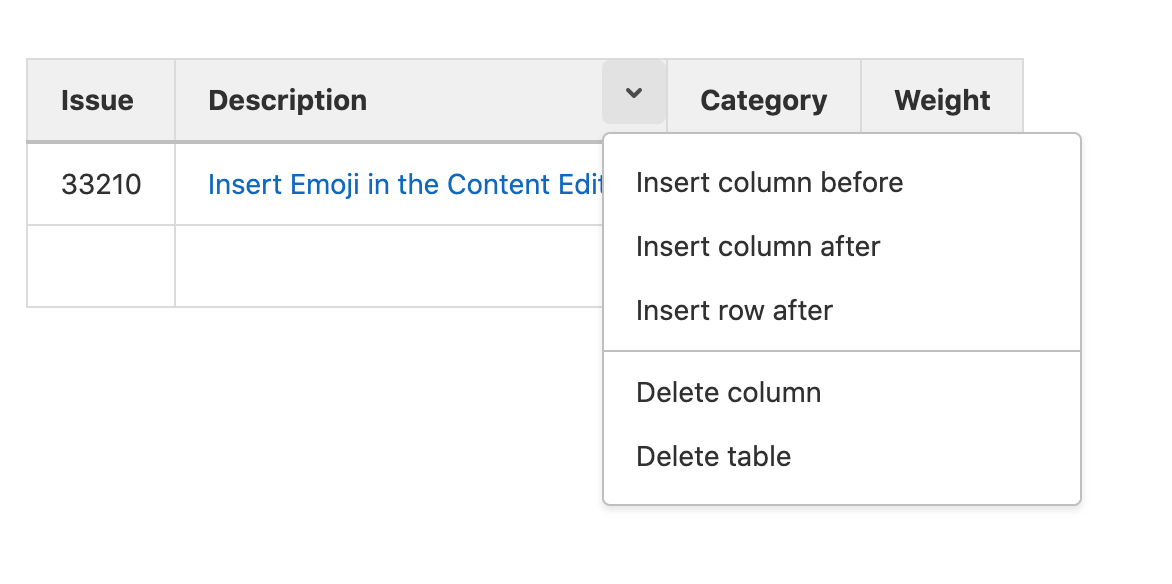

새로운 Wiki 편집기에서 시각적으로 테이블 구조 편집

Markdown에서 해당 테이블에 10번째 열을 추가하려면 ��모든 행에 대해 매우 반복적이고 오류가 발생하기 쉽습니다. 한 번의 실수 또는 잘못된 위치의 | 때문에 테이블이 렌더링되지 않을 수도 있습니다.

Wiki의 새로운 WYSIWYG Markdown 편집기를 사용하면 도구 모음의 버튼을 사용하여 표를 빠르고 쉽게 삽입할 수 있지만 초기 행과 열 수를 선택한 후에는 테이블 구조를 처리하는 것은 어려웠습니다. GitLab 14.3에서는 이제 선택한 셀의 오른쪽 상단 모서리에 있는 캐럿 아이콘을 클릭하여 선택한 셀 앞이나 뒤에 열과 행을 추가하거나 제거할 수 있습니다. 이제 테이블이 커질 수록 편집에 대한 복잡함이 증가하지 않습니다.

Protected environment에 대한 그룹 레벨 권한

일반적으로 조직에는 개발자와 운영자 간에 명시적인 권한 경계가 있습니다. 개발자는 개발 환경과 같은 하위 계층 환경에서 애플리케이션을 배포하고 테스트할 수 있습니다. 운영자는 프로덕션 환경과 같은 상위 계층 환경에 배포할 책임이 있습니다. 또한 단일 그룹 아래에 잠재적으로 수천 개의 프로젝트가 있는 조직에서 모든 프로젝트 레벨의 Protected environment가 적절하게 구성되었는지 확인하는 것은 확장 가능한 솔루션이 아닙니다.

이 릴리즈에서는 배포 계층을 식별자로 기반으로 하는 그룹 레벨 Protected environment을 도입합니다. 이를 통해 운영자는 개발자가 개별 프로젝트의 유지 관리자로서 작업을 수행하는 것을 불필요하게 방해하지 않고 상위 계층 환경에 대한 배포를 제한할 수 있습니다.

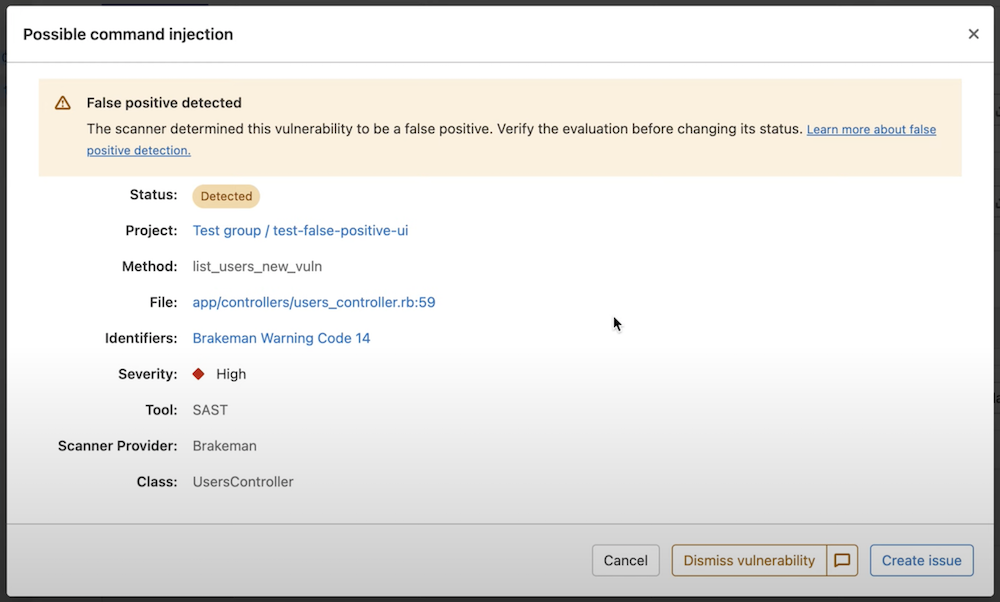

Ruby False positive를 줄이기 위한 차세대 SAST

GitLab SAST는 지금까지 12개 이상의 오픈 소스 정적 분석 보안 분석기를 사용하여 구동되었습니다. 이 분석기는 매달 GitLab을 사용하는 개발자를 위해 수백만 개의 취약점을 사전에 식별해왔습니다. 이러한 도구는 기본 정규식 패턴 일치에서 False positive(거짓 양성, 오탐지) 문제로 이어질 수 있는 추상 구문 트리 구문 분석에 이르기까지 취약점을 식별하기 위해 다양한 접근 방식을 사용합니다. GitLab의 보안 도구는 이미 취약점 지문을 제공하여 이러한 False positive를 지속적으로 제거할 수 있지만 한 단계 나아가 이 수동 분류가 더 이��상 필요하지 않도록 하길 원합니다.

GitLab에서 구축하고 정적 분석 및 취약성 연구 그룹에서 유지 관리하는 GitLab 자체 개발 정적 애플리케이션 보안 테스트 엔진의 첫 번째 버전을 릴리즈합니다. 이번 첫 배포에서 이 도구는 False positive를 줄이는데 도움이 되는 Ruby 및 Rails에 초점을 맞췄습니다. GitLab의 차세대 SAST 엔진은 오늘날 GitLab SAST를 구동하고 최첨단 프로그램 분석 기술을 적용하는 오픈 소스 보안 도구를 수년간 실행 및 유지 관리하면서 얻은 학습을 사용합니다. 이 새로운 엔진은 데이터 및 제어 흐름 분석을 포함하는 프로그램 표현과 취약성 감지에 사용할 수 있는 새로운 패턴 추출 언어를 활용하고 다른 통합 보안 도구에서 잘못 보고된 취약성을 제거합니다. 이 엔진은 또한 GitLab Ultimate 내에서 제공되는 다양한 유형의 보안 테스트를 통합하여 더 스마트하게 만들 수 있는 프레임워크를 제공합니다.

소스 코드 관리, CI/CD 및 보안 스캐닝 제공업체인 GitLab은 소프트웨어 개발 수명 주기(SDLC) 전반에 걸쳐 보안 테스트를 긴밀하게 통합하여 빠르고 정확하며 확장 가능한 보안 결과를 제공할 수 있는 독보적인 위치에 있습니다. GitLab은 이 새로운 독점 엔진의 미래에 대해 기쁘게 생각하며 향후 릴리즈에서 가용성(availability), 언어 적용 범위(language coverage) 및 감지 기능(detection capabilities)을 확장할 수 있을 것으로 기대합니다.

인포그랩의 기술지원 서비스를 받으세요!

인포그랩은 GitLab을 사용하는 고객들에게 맞춤 기술 지원을 제공합니다. 최신 버전 업그레이드가 필요하시면 문의하기 로 연락 주십시오. 백업/복구 정책은 잘 잡혀 있는지, 시스템에 이상은 없는지, GitLab Runner 를 통한 CI/CD 최적화는 되어 있는지를 점검해 드리고 가장 빠르고 안전하게 업그레이드 해드립니다.

(이 포스트는 GitLab의 동의를 받아 공식 블로그의 영문 포스트를 우리말로 번역한 글입니다.)

Tip! 인포그랩의 GitLab 버전별 기능에서 버전별로 추가된 기능을 검색해 볼 수 있습니다.